+ the YAML header: section: | */div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]{columns:initial!important;display:block!important;padding:0!important}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]:after,div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]:before,div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=content]:after,div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=content]:before{display:none!important}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]>div[data-marpit-advanced-background-container]{all:initial;display:flex;flex-direction:row;height:100%;overflow:hidden;width:100%}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]>div[data-marpit-advanced-background-container][data-marpit-advanced-background-direction=vertical]{flex-direction:column}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background][data-marpit-advanced-background-split]>div[data-marpit-advanced-background-container]{width:var(--marpit-advanced-background-split,50%)}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background][data-marpit-advanced-background-split=right]>div[data-marpit-advanced-background-container]{margin-left:calc(100% - var(--marpit-advanced-background-split, 50%))}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]>div[data-marpit-advanced-background-container]>figure{all:initial;background-position:center;background-repeat:no-repeat;background-size:cover;flex:auto;margin:0}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=background]>div[data-marpit-advanced-background-container]>figure>figcaption{position:absolute;border:0;clip:rect(0,0,0,0);height:1px;margin:-1px;overflow:hidden;padding:0;white-space:nowrap;width:1px}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=content],div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=pseudo]{background:transparent!important}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background=pseudo],div#\:\$p>svg[data-marpit-svg]>foreignObject[data-marpit-advanced-background=pseudo]{pointer-events:none!important}div#\:\$p>svg>foreignObject>section[data-marpit-advanced-background-split]{width:100%;height:100%}

Cifrado César

Fuerza bruta, análisis frecuencial y fortaleza de un algoritmo

-

-

Historia

@@ -304,9 +295,8 @@ Historia

- Como todos los cifrados de sustitución monalfabética, se descifra con facilidad y en la práctica no ofrece apenas seguridad en la comunicación.

El cifrado César forma parte de sistemas más complejos de codificación, como el cifrado Vigenère, e incluso tiene aplicación en el sistema ROT13, y su estudio sirve para entender por qué los cifrados fallan.

-

-

Cifrado

@@ -315,24 +305,21 @@ Cifrado

Si necesitas repasar la aritmética modular, consulta el glosario

-

-

Descifrado

Giramos la tabla. Fíjate: para , el descifrado es equivalente a cifrar con :

-

-

-

+

Seguridad del cifrado del César: fuerza bruta

HOLAMUNDO

ELIXJRKAL

¿qué podemos hacer si solo tenemos el texto cifrado ELIXJRKAL?

, así que podemos probar las 26 claves una a una: ataque de fuerza bruta

-

-

Ataque de fuerza bruta

Un ataque de fuerza bruta implica probar sobre el mensaje cifrado todas las posibles claves hasta que encontremos la "buena":

@@ -340,9 +327,8 @@ Ataque de fuerza bruta

descifrar con la clave

y validar si es válido. Es decir, si

-

-

-

Pero no siempre es posible saber si un mensaje se ha descifrado correctamente:

@@ -360,17 +345,15 @@ Ataque de fuerza bruta

El manuscrito Voynich aún no ha sido descifrado. Suponiendo que use César, no se sabe en qué lengua está escrito originalmente.

Imagina que solo está cifrada la hora "atacamos a las X"... Si una clave descifra "a las 5" y otra "a las 7" ¿cómo validamos qué hora es correcta?

-

-

Contramedidas

¿Cómo podemos proteger estos sistemas contra la fuerza bruta?

-

-

La defensa contra los ataques de fuerza bruta son:

@@ -379,9 +362,8 @@ Contramedidas

Que el descifrado sea costoso tiene el problema de que también le costará al receptor, que descifra legítimamente. Actualmente no se recomienda

Queda por tanto "que el adversario tenga que hacer muchas operaciones de descifrado". Es decir: que el atacante tenga que probar muchas claves.

-

-

Fuerza bruta

@@ -393,28 +375,40 @@ Fuerza bruta

- es decir claves/€/h

Si tenemos capacidad de diseñar/fabricar en hardware (ASIC) los costes bajan después de un periodo de amortización

-

-

-

Alquilando equipos en la nube por segundos, con un euro cada segundo podemos probar claves

Si estimamos que nuestro "secreto" vale 1000 €:

Nos hacen falta un sistema criptográfico que permita escoger entre claves diferentes () para guardar el secreto durante una hora.

Este sistema tendría fortaleza 48 bits: un atacante tiene que probar claves si quiere romperlo por fuerza bruta

-Observa: aumentando el número de bits de la clave aumentamos exponencialmente el tiempo necesario para romper el sistema. Con 128 bits... necesitaríamos miles de años.

-La fortaleza o seguridad de un algoritmo es el tamaño en bits de su espacio de claves. Es decir, el número de claves diferentes posibles. Normalmente se expresa en bits.

-

+Observa: aumentando el número de bits de la clave aumentamos exponencialmente el tiempo necesario para romper el sistema. Con 128 bits... necesitaríamos miles de años

+

+

+

+Fortaleza de un algoritmo

+

+¿Qué es más seguro, DES, AES o RSA? Para comparar la seguridad de los algoritmos usamos el concepto de fortaleza

+En los algoritmos bien diseñados, su fortaleza depende solo del tamaño de la clave: claves más largas tienen una fortaleza mayor

+La fortaleza o seguridad de un algoritmo es el número de claves que tienen que probar un atacante por fuerza bruta para romper un algoritmo. Normalmente se expresa en bits.

-

+

+Ejemplos:

+

+- Si el atacante tiene que romper César por fuerza bruta, tiene que probar 28 contraseñas diferentes: entre 4 y 5 bits de fortaleza

+- Si el atacante tiene que probar claves para romper un algoritmo, este algoritmo tiene fortaleza 48 bits

+

+Los algoritmos actuales tienen fortalezas de 128 ó 256 bits, pero ya veremos esto con más detalles en sesiones posteriores

+

+

Aumentando el espacio de claves en César: mapeo aleatorio

Hemos visto que el César original tiene como máximo 26 claves, aproximadamente , es decir, entre 4 y 5 bits de fortaleza.

Podemos mejorarlo permitiendo cualquier mapeo aleatorio:

Ahora tenemos posibles claves, , 88 bits de fortaleza.

-

-

¿Cuánto tiempo necesitamos guardar un secreto?

@@ -424,9 +418,8 @@ ¿Cuánto tiemp

Piensa: en 10 años la tecnología ha avanzado mucho: lo que ahora cuesta 100 años, ¡en 10 años podría ser automático!

Más sobre esto en el tema 3

-

-

Mejorando la fuerza bruta

¿Podemos encontrar un método más rápido que probar las claves una a una?

@@ -437,31 +430,28 @@ Mejorando la fuerza bruta

uhhpsodcdgd sru rwud ohwud

https://www.dcode.fr/caesar-cipher

Si el mensaje es suficientemente largo, podemos analizar la frecuencia de aparición de los carácteres

-

-

Análisis de frecuencias

¡La estadística se mantiene igual (pero movida) después del cifrado César!

-

-

Rotura de algoritmos criptográficos

El cifrado César, incluso con mapeos aleatorios, lleva roto como mínimo desde el siglo IX, cuando Al-Kindi describió por primera vez el análisis de frecuencia contra el cifrado César

+Es decir: no es necesario probar todas las claves ciegamente. Por ejemplo, podemos descartar todas aquellas que darían un texto con un número imposible de Z

Un algoritmo está roto desde el punto de vista criptográfico cuando se conoce un ataque más eficiente que la fuerza bruta.

-

-

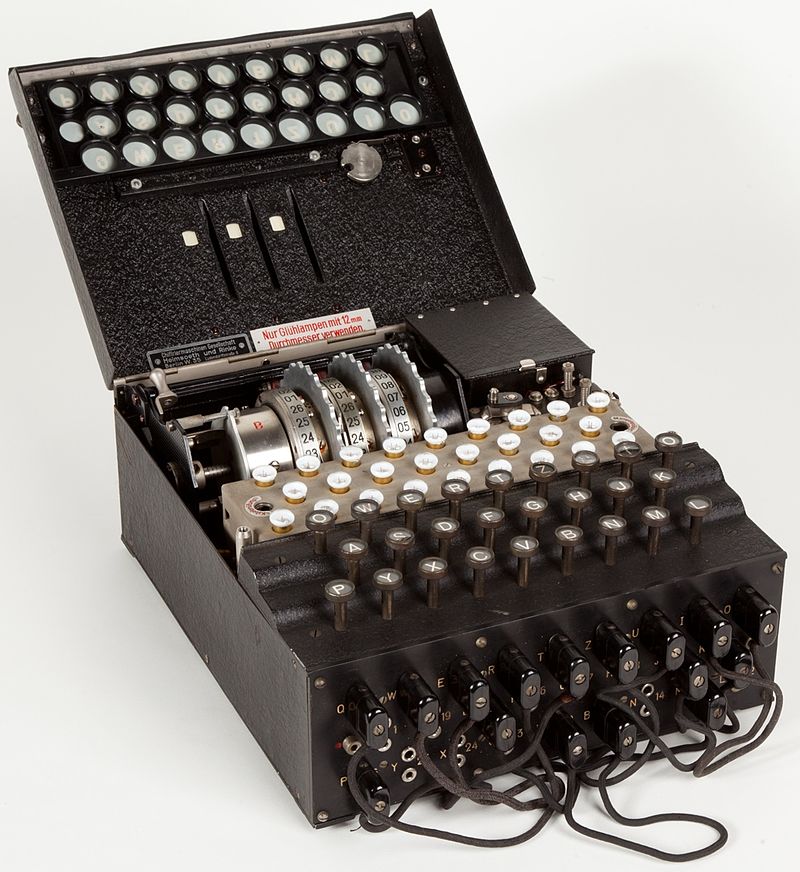

Mejoras al cifrado César: sistemas polialfabéticos

Vigenère y Enigma

-

-

Transponer y sustituir

@@ -472,17 +462,15 @@ Transponer y sustituir

XZCTEROSIULKWNGYQFHDJVMAPB

Todo esto aumenta el espacio de claves, pero sigue siendo vulnerable a análisis de frecuencia.

-

-

Tabula recta

Johannes Trithemius en 1508, con el primer libro conocido dedicado a la criptografía, inició el sistema de cifrados polialfabéticos...

...al principio sin clave.

-

-

Cifrado de Vigenère

Cifrado polialfabético de Giovan Battista Bellaso en 1553, pero atribuido a Vigenère

@@ -492,9 +480,8 @@ Cifrado de Vigenère

Es decir: la primera letra se desplaza 23 posiciones, la segunda 8, la tercera 3, luego 23 otra vez, luego 8, luego 3...

Habitualmente se escriben las letras que cifran el texto "AAA":

-

-

@@ -507,23 +494,20 @@ Cifrado de Vigenère

||| ||| |||

EWO XUX KLR

-

-

"Le chiffre indéchiffrable" se utilizó desde el siglo XVI hasta bien entrado el siglo XX.

...aunque ya había expertos en romperlo en el siglo XIX.

-

-

Ejemplo

Wr urutlsyrmjae, wl omxvsda Gwwsr, feefaez ggrgcuhg ggma gajjaps hsj dqwhpszmqaifta, gghaga hw Gwsmv g hwsbpsdsmuifxg dq Gwwsr, qw mrs dq psw leoragss pi umxrmhg qss emetdee c eek ueevek. Ee yf xapa hw gafdevs hod wmwlifyumgn qr wp iuq yfe defvs if ex xwblo avakanmp ww jeqqhpszmhs tgr axje defvs

https://www.dcode.fr/vigenere-cipher

-

-

Seguridad de Vigenére

Ahora el espacio de claves es (clave de 3 carácteres):

@@ -534,9 +518,8 @@ Seguridad de Vigenére

Si , existen claves diferentes. Coste de fuerza bruta: 0,5 €

Si , existen claves diferentes. Coste: 100 mil millones de €

-

-

Vulnerabilidad: la repetición de la clave, que además es de longitud adivinable y normalmente corta.

@@ -546,9 +529,8 @@ Seguridad de Vigenére

Vigenère está también roto. Su análisis es más laborioso que César, pero no es necesaria la fuerza bruta sobre todo el espacio de claves.

Un espacio de claves grande no es suficiente

No se debe cifrar dos trozos del mensaje con la misma clave

-

-

Máquina Enigma

@@ -557,15 +539,13 @@ Máquina Enigma

- Finalmente "vencida" por Alan Turing.

- Ejemplo de uso

-

-

-

-

Máquina Enigma: seguridad

-

Protocolo alemán de uso:

@@ -587,9 +566,8 @@ Máquina Enigma: seguridad

Parte de la clave la escogían los operadores de radio y se enviaba por las ondas al inicio

El texto era natural

-

-

Se rompió más "por mal protocolo" que porque el sistema fuese defectuoso

@@ -603,25 +581,22 @@ Máquina Enigma: seguridad

El texto era natural: nada que reportar, hitler, meteorología... aparecían con mucha frecuencia

-

-

Una vez reducido el espacio de clave, identificados qué textos es probable que apareciesen y otros atajos...

...el cifrado del día se podía romper por fuerza bruta en 20 minutos, cada mañana, utilizando una batería de máquinas llamada "Bombe"

La "Bombe" fue una de las primeras máquinas de procesado binario.

El descifrado de Enigma fue una de las claves que permitió a los aliados ganar la Segunda Guerra Mundial

-

-

Confidencialidad perfecta

Confidencialidad perfecta

One-time-pad (cifrado Vernam)

-

-

Confidencialidad perfecta

Confidencialidad perfecta

@@ -633,15 +608,13 @@ Confidencialidad perfecta

Communication Theory of Secrecy Systems, Claude E. Shannon, Bell System Technical Journal, vol.28-4, page 656--715, Oct. 1949.

-

-

Confidencialidad perfecta

Definición exacta:

Confidencialidad perfecta (perfect secrecy): un sistema es perfectamente seguro si y solo si para cualquier distribución de probabilidad sobre el espacio de mensajes en claro , y para todos los mensajes en claro y para todos los textos cifrados posibles , la probabilidad condicionada de dada y la probabilidad de coinciden

-

-

-

+

Confidencialidad perfecta

Si un cifado perfecto teórico cifra como XHAJSJXXNFHFDOIOJUMNFNNNF:

@@ -651,9 +624,8 @@ Confidencialidad perfecta

un atacante no sabe qué mensaje es el que realmente se cifró, así que nosabe si ha acertado la clave

Un cifrado perfecto no puede descifrarse ni siquiera por fuerza bruta porque un atacante no puede distinguir el mensaje real de todos los mensajes falsos posibles

-

-

Confidencialidad perfecta

¿A qué hora atacamos?

@@ -666,9 +638,8 @@ ¿A qué hora atacamos?

El enemigo captura este mensaje: "Atacamos a las F horas"

¿Tiene alguna forma el enemigo de conocer a qué hora le atacarán?

-

-

Confidencialidad perfecta

@@ -684,9 +655,8 @@ ¿A qué hora atacamos?

- Fíjate: el mapeo tiene que ser de números completos. Si no y el enemigo intercepta un mensaje HK, sabe que H es 1 ó 2 porque no hay "hora 37": el mapeo tiene que ser completo (es decir: clave tan larga como el mensaje)

- Hay que volver a enviar una nueva clave cada vez que queramos enviar un mensaje nuevo, con el riesgo de que el enemigo intercepte el mensaje de envío de clave

-

-

Confidencialidad perfecta

Convirtiendo Vigènere en cifrado perfecto: cifrado Vernam

El cifrado de Vigenère sufría un problema similar al del César (aunque camuflado): manifestaba la estadística del mensaje en claro en el mensaje cifrado

@@ -697,9 +667,8 @@ Convirtie

no conocida por el atacante. Es decir: totalmente aleatoria

la clave no se usa nunca más

-

-

Confidencialidad perfecta

Vernam patentó el one-time-pad de una manera similar pero equivalente:

@@ -712,17 +681,15 @@ Convirtie

Si lo necesitas, mira la operación XOR en el glosario

-

-

Confidencialidad perfecta

El teléfono rojo entre Washington y Moscú fue en realidad un teletipo que usaba cifrado de bloque de un solo uso

La clave se intercambiaba por valija diplomática en cinta perforada que se entregaba en ambos sentidos. Mientras no hacía falta, se guardaba protegida y se destruía después de ser usada

Además, el one-time-pad permitía trabajar de forma segura sin intercambiar ningún algoritmo secreto que diera ventaja técnica al enemigo

Para poder usar un one-time-pad, la clave se prepara por adelantado para cuando haga falta enviar algún mensaje inmediatamente.

-

-

Confidencialidad perfecta

Vulnerabilidades

Ninguna. Ni siquiera por fuerza bruta: si pruebas claves, puedes "descifrar" el texto cifrado y conseguir cualquier mensaje que se te ocurra...

@@ -733,35 +700,30 @@ Vulnerabilidades

aleatoria (i.e. uniformemente distribuida)

Los humanos somos muy malos para distinguir qué es y qué no es aleatorio

-

-

Confidencialidad perfecta

Pero el principal problema es que la longitud en bytes de es igual a la longitud en bytes de .

Cuesta tanto enviar de forma segura como enviar directamente en claro por el mismo canal seguro

Más ejemplos: https://www.cryptomuseum.com/covert/conceal/index.htm

-

-

Confidencialidad perfecta

- Al final de la segunda guerra mundial, EEUU descifró el one-time-pad usado por los diplomáticos alemanes porque utilizaban contraseñas no totalmente aleatorias y podían adivinarse.

- 1944: EEUU descifró mensajes de la URSS a Australia... porque utilizaban el mismo one-time-pad que la URSS usaba con EEUU.

- 1962 (ataque canal lateral): las máquinas usadas para cifrar eran eléctricas y emitían un campo magnético, que Japón podría haber aprovechado para captar qué cifraba la embajada de EEUU: TEMPEST

-

-

-

-

-

- La información de contexto puede ayudar a descifrar un mensaje

- Definimos la fortaleza de un algoritmo como el tamaño de la clave en bits, si no se puede romper más que por fuerza bruta

@@ -776,15 +738,13 @@ Resumen y referencias

- Hasta los '70 la criptografía o era "insegura" (cifrados César, Vigenere, Enigma) o no era "práctica" (one-time-pad)

-

-

1976, el año que empezó todo...

La NSA selecciona un algoritmo de cifrado simétrico de IBM para comunicaciones de la administración: DES (Data Encryption Standard), que es "casi" perfecto.

Whitfield Diffie y Martin Hellman generan el primer algoritmo práctico de criptografía asimétrica, que permite distribuir fácilmente claves seguras.

-

-

-

-

¿Recordáis la máxima de Shanon y los principios de Kerckhoffs? "El adversario conoce el sistema". Es decir: los único que debe ser secreto (a parte del mensaje, claro) es la clave de cifrado/descifrado. Se tiene que asumir que el adversario conoce las funciones e() y d()

@@ -849,25 +806,25 @@

¡Gracias!

Images: free for commercial use:

- https://pixabay.com/photos/money-cards-business-credit-card-256319/

-- https://pixabay.com/photos/lock-combination-security-safety-1929089/

Estos cálculos están desactualizados y son más rápidos cada año. En cualquier caso sirven para hacernos una idea de lo rápido que pueden hacer fuerza bruta los ordenadores actuales

No recuerdo qué cifré aquí, ni con que clave, pero no parece difícil descubrirlo.

+- https://pixabay.com/photos/lock-combination-security-safety-1929089/

Estos cálculos están desactualizados y son más rápidos cada año. En cualquier caso sirven para hacernos una idea de lo rápido que pueden hacer fuerza bruta los ordenadores actuales

No recuerdo qué cifré aquí, ni con que clave, pero no parece difícil descubrirlo.

- Hay letras solas, que en castellano solo pueden ser a, y, o. También e, u, pero es muy improbable. Cualquier otra letra será aún más improbable. Por eso la criptografía clásica en realidad nunca ha usado espacios: da mucha información al adversario

- Haciendo análisis de frecuencias, la h aparece muchas veces: es muy probable que sea a ó e

- Los dígrafos hv gh (varias veces...) podrían ser es, el, me, le ó se

-**La información de contexto nos ayuda a descifrar (espacios, lenguaje...)**. Eso también pasa en una web actual: ¿qué es lo que tiene un mensaje cifrado a un banco inmediatamente después de visitar una tienda?

En vez de usar un movimiento en el alfabeto, podemos cambiar totalmente el alfabeto. Eso aumenta espectacularmente el espacio de claves, hasta el punto de que no es posible para un humano hacer fuerza bruta...

+**La información de contexto nos ayuda a descifrar (espacios, lenguaje...)**. Eso también pasa en una web actual: ¿qué es lo que tiene un mensaje cifrado a un banco inmediatamente después de visitar una tienda?

En vez de usar un movimiento en el alfabeto, podemos cambiar totalmente el alfabeto. Eso aumenta espectacularmente el espacio de claves, hasta el punto de que no es posible para un humano hacer fuerza bruta...

... pero no impide hacer análisis frecuencial. Cualquiera de estas propuestas está tan rota como el cifrado César.

-Imagen: https://i1.wp.com/nozdr.ru/_media/games/quest/for/cipher/marshrut.png

La primetra letra del mensaje se cifra con la primera columna, la segunda con la segunda... y así. ¡El texto ya no es analizable por frecuencias!

+Imagen: https://i1.wp.com/nozdr.ru/_media/games/quest/for/cipher/marshrut.png

La primetra letra del mensaje se cifra con la primera columna, la segunda con la segunda... y así. ¡El texto ya no es analizable por frecuencias!

Pero no comple la máxima de Shanon: el sistema es seguro solo mientras que la table se mantenga en secreto.

-La tabula recta abrió el camino de los cifrados polialfabéticos. Solo unos 20 años después, Battista Bellaso añadió una clave al sistema

Fíjate: el "tabula recta" es un Vigenère con una clave fija que se se puede cambiar $k=ABCD...WXYZ$

Images: https://people.duke.edu/~ng46/collections/crypto-disk-us-ww1-front.jp

clave: SESAME

+La tabula recta abrió el camino de los cifrados polialfabéticos. Solo unos 20 años después, Battista Bellaso añadió una clave al sistema

Fíjate: el "tabula recta" es un Vigenère con una clave fija que se se puede cambiar $k=ABCD...WXYZ$

Images: https://people.duke.edu/~ng46/collections/crypto-disk-us-ww1-front.jp

clave: SESAME

Ahora el análisis frecuencil es mucho más complejo... ¡pero podemos agrupar los textos en grupos de 6 y aplicar frecuencias a cada columna!

-¿Por qué 6? No lo sabemos. Podemos probar, o buscar ciclos (que son comunes) y estimar la longitud de la clabe. En ejemplo, la w está muchas veces en grupos de palabras solos: ¿quizá es la E cifrada con una de esas S de la clave?

Entreguerras, guerra civil española, ejército alemán. En la guerra civil española, el bando sublevado utilizaba la versión comercial (que los ingleses sabían leer)

+¿Por qué 6? No lo sabemos. Podemos probar, o buscar ciclos (que son comunes) y estimar la longitud de la clabe. En ejemplo, la w está muchas veces en grupos de palabras solos: ¿quizá es la E cifrada con una de esas S de la clave?

Entreguerras, guerra civil española, ejército alemán. En la guerra civil española, el bando sublevado utilizaba la versión comercial (que los ingleses sabían leer)

Fijate:

@@ -877,15 +834,15 @@

¡Gracias!

La clave era: posición de los rotores, letras iniciales en los rotores, posición de los cables. Todo esto cambiaba cada día.

-Además, para evitar que todos los alemanes usasen cada día la misma clave en todos sus mensajes, había al inicio un pequeño paso adicional de anuncio de "clave de sesión".

https://res.cloudinary.com/practicaldev/image/fetch/s--2qwhwBZd--/c_limit%2Cf_auto%2Cfl_progressive%2Cq_auto%2Cw_880/https://raw.githubusercontent.com/maxime1992/my-dev.to/master/blog-posts/enigma-part-1/assets/enigma-schema.jpg

+Además, para evitar que todos los alemanes usasen cada día la misma clave en todos sus mensajes, había al inicio un pequeño paso adicional de anuncio de "clave de sesión".

https://res.cloudinary.com/practicaldev/image/fetch/s--2qwhwBZd--/c_limit%2Cf_auto%2Cfl_progressive%2Cq_auto%2Cw_880/https://raw.githubusercontent.com/maxime1992/my-dev.to/master/blog-posts/enigma-part-1/assets/enigma-schema.jpg

El ejemplo de la derecha solo muestra la versión comercial sin el panel frontal de cables.

-Los aliados tenían copias de la versión comercial pero no la versión militar. No sabían, entre otros detalles, cómo estaban cableados los rotores por dentro. Además, la versión militar tenía 5 rotores disponibles, de los que cada día se usaban tres.

excepto la longitud... y el momento de enviarlo, ...y el número de mensajes

Desde que los matemáticos entraron en la criptografía, existe definiciones de todos los términos tan exactas y formales como incomprensibles para un profano

+Los aliados tenían copias de la versión comercial pero no la versión militar. No sabían, entre otros detalles, cómo estaban cableados los rotores por dentro. Además, la versión militar tenía 5 rotores disponibles, de los que cada día se usaban tres.

excepto la longitud... y el momento de enviarlo, ...y el número de mensajes

Desde que los matemáticos entraron en la criptografía, existe definiciones de todos los términos tan exactas y formales como incomprensibles para un profano

Cosas que implica:

- Lo que dijimos antes: dado un texto cifrado, no conocemos nada de su texto en claro

-- Dado un texto cifrado, el mensaje en claro podría ser cualquiera:

Un sistema tan sencillo como este se utilizó en la realidad: los espías tenían "libros de claves" de un colo uso que tenían que llevar escondidos.

En realidad esto ya se sabía antes de que Vernan inventase su máquina. Pero el invento de Vernan permitió usar este tipo de cifrado, y además Shannon acabó formalizando la teoría matemática que empezó la criptografía moderna

La criptografía actual empezó en 1976: se escogió un algoritmo de cifrado simétrico que es casi perfecto y además práctico, y se

+- Dado un texto cifrado, el mensaje en claro podría ser cualquiera:

Un sistema tan sencillo como este se utilizó en la realidad: los espías tenían "libros de claves" de un colo uso que tenían que llevar escondidos.

En realidad esto ya se sabía antes de que Vernan inventase su máquina. Pero el invento de Vernan permitió usar este tipo de cifrado, y además Shannon acabó formalizando la teoría matemática que empezó la criptografía moderna

La criptografía actual empezó en 1976: se escogió un algoritmo de cifrado simétrico que es casi perfecto y además práctico, y se

descubrió la criptogradía asimétrica que permitía publicar parte de la clave.